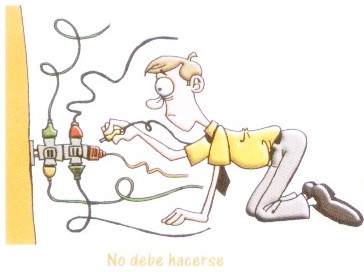

Una recomendación importante es proteger los tomacorrientes y artefactos luminosos expuestos a la lluvia en el patio o jardín, con un material que impide el ingreso de lluvia o chorros de agua para evitar cortocircuitos que provoquen incendios.

Una recomendación importante es proteger los tomacorrientes y artefactos luminosos expuestos a la lluvia en el patio o jardín, con un material que impide el ingreso de lluvia o chorros de agua para evitar cortocircuitos que provoquen incendios.

Ante las constantes lluvias que caen en gran parte del Perú, los ciudadanos se exponen a riesgos eléctricos tanto en los hogares como en los centros de trabajo.

Estas son algunas recomendaciones para evitar accidentes eléctricos como electrizaciones o incendios producidos por cortocircuitos causados por la lluvia.

Los tomacorrientes y artefactos luminosos expuestos a la acción de la lluvia, en un patio o jardín, deben tener una cubierta que impida el ingreso de la lluvia o chorros de agua, a esto se le denomina Cubiertas o Envolventes (Cajas de Protección) de Grado de Protección IP, de acuerdo al Código Nacional de Electricidad (Utilización 2006).

El Grado de Protección de una Envolvente, se da a conocer mediante un Código IP, que es el sistema de Codificación Internacional para indicar los grados de protección proporcionados contra el ingreso de agua, el acceso a partes peligrosas o el ingreso de objetos sólidos extraños.

En pleno invierno, se debe buscar la manera de evitar riesgos en el hogar, es por ello que se debe poner un especial interés al estado de los conductores eléctricos (cableados) expuestos a la intemperie. Las instalaciones eléctricas y los artefactos no deben estar cerca a goteras que puedan afectar su funcionamiento y correr el riesgo de un accidente.

Además, cuando se adquieren productos eléctricos, se deben tener en cuenta, las exigencias del entorno en dónde se utilizará.

Para poder cuidar los aparatos eléctricos, como la televisión, la radio o la computadora, es recomendable que en épocas de lluvia, no estén cerca de las ventanas, así evitaremos los cortocircuitos y/o los incendios. También hay que evitar la exposición de los equipos a la radiación solar porque contribuye al envejecimiento prematuro del los mismos.

En la actualidad todos los ambientes de las dependencias públicas, centros de trabajo, medios de transporte, restaurantes, salas de juego y cualquier espacio público en general, tendrá que estar libre del humo de tabaco completamente, de acuerdo a la Ley 29517 del 2011.

En la actualidad todos los ambientes de las dependencias públicas, centros de trabajo, medios de transporte, restaurantes, salas de juego y cualquier espacio público en general, tendrá que estar libre del humo de tabaco completamente, de acuerdo a la Ley 29517 del 2011. Aumente la distancia de seguimiento en vehículos livianos de 3 a 4 segundos y en vehículos pesados de 5 a 6 segundos.

Aumente la distancia de seguimiento en vehículos livianos de 3 a 4 segundos y en vehículos pesados de 5 a 6 segundos. El Metropolitano es un Sistema Integral de Transporte Público para Lima Metropolitana, que cuenta con buses articulados de gran capacidad que circulan en corredores exclusivos.

El Metropolitano es un Sistema Integral de Transporte Público para Lima Metropolitana, que cuenta con buses articulados de gran capacidad que circulan en corredores exclusivos. En un reportaje, el agricultor

En un reportaje, el agricultor

La inseguridad es un problema que afecta a todos en mayor o menor medida. Los locales comerciales son también un blanco perfecto de los delincuentes y uno de los lugares que mayor prevención necesitan. El tomar buenos recaudos significa disminuir riesgos.

La inseguridad es un problema que afecta a todos en mayor o menor medida. Los locales comerciales son también un blanco perfecto de los delincuentes y uno de los lugares que mayor prevención necesitan. El tomar buenos recaudos significa disminuir riesgos. Siempre es motivo para darle otro toque de imaginación a la decoración del hogar. Es una costumbre que muchas familias cumplimos, tratando de que la decoración mejore año a año.

Siempre es motivo para darle otro toque de imaginación a la decoración del hogar. Es una costumbre que muchas familias cumplimos, tratando de que la decoración mejore año a año. Manejar un auto requiere de muchos cuidados, puesto que personas del hampa siempre están al acecho de los vehículos para hacer de las suyas y dejar al chofer sin movilidad.

Manejar un auto requiere de muchos cuidados, puesto que personas del hampa siempre están al acecho de los vehículos para hacer de las suyas y dejar al chofer sin movilidad.